Oligo Security 的研究人员发现了一个已有 18 年历史的严重漏洞,称为“0.0.0.0 Day”,该漏洞会影响所有主要的网络浏览器,包括 Chromium、Firefox 和 Safari。此漏洞允许恶意网站绕过浏览器安全性并与组织本地网络上运行的服务进行交互,从而可能导致网络外部的攻击者在本地服务上进行未经授权的访问和远程执行代码。这个问题的根源在于不同浏览器之间安全机制不一致,以及浏览器行业缺乏标准化。具体来说,通常用作占位符或默认地址的 IP 地址 0.0.0.0 可以被攻击者利用来访问本地服务,包括用于开发、操作系统甚至内部网络的服务。0.0.0.0 Day 的影响是巨大的,对个人和组织都有影响。凭借绕过浏览器安全性的能力,攻击者可能会获得对本地设备上运行的敏感服务的访问权限,从而导致未经授权的访问、数据泄露,甚至远程代码执行。2006 年的一份 bug 报告强调了一个长期存在的问题,即浏览器允许从不太私密的上下文向本地或内部网络发送请求。尽管有许多评论和重新确定优先级,但该错误至今仍未解决。浏览器行业缺乏标准化,导致安全机制的实施不一致,从而产生了像 0.0.0.0 Day 这样的漏洞。

## 下载免费的中小企业领导者网络安全规划清单 (PDF) https:

要了解该漏洞,必须了解浏览器安全性和 IP 地址(如 0.0.0.0)的作用。

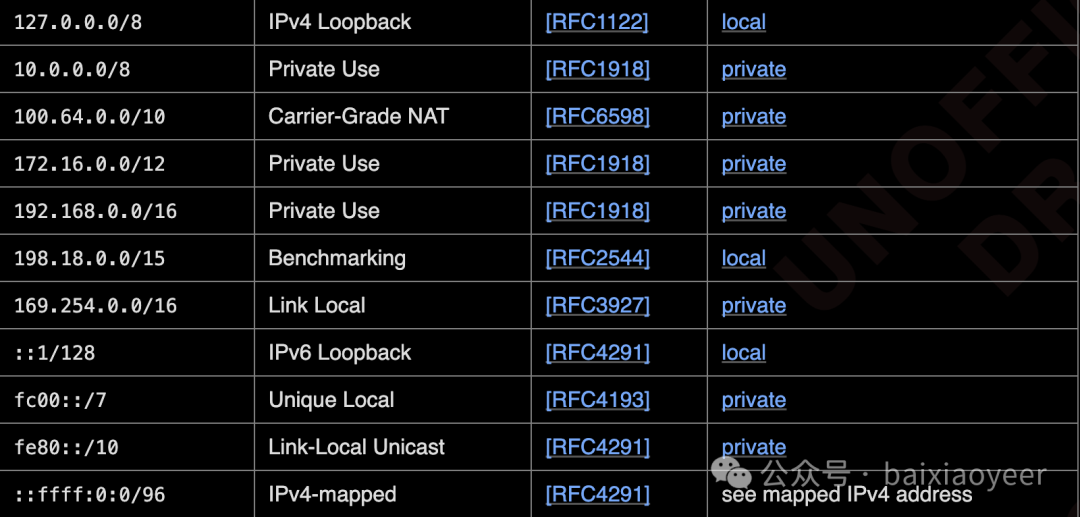

浏览器一直是安全目标,引入了突破性的安全概念,如沙盒和Only HTTPS Cookie。IP 地址 0.0.0.0 有多种用途,包括用作占位符或默认地址。但是,在 IPv4 中禁止将其用作目标地址,并且仅在特定情况下才允许将其用作源地址。尽管如此,0.0.0.0 已在各种上下文中使用,包括在 /etc/hosts 文件中阻止某些域或在网络策略中允许所有 IP。对网站用户进行数字“指纹识别”是一种已知的技术,用于各种目的,包括识别回访用户。但是,威胁行为者也可以使用此技术来收集网络钓鱼活动的情报。利用 0.0.0.0 Day漏洞,攻击者可以对用户进行端口扫描,从而可能导致识别出开放端口和易受攻击的服务。Google 推出的专用网络访问 (PNA) 旨在通过限制网站向专用网络上的服务器发送请求的能力来扩展 CORS。PNA 建议区分公共网络、私有网络和本地网络,防止将请求发送到更安全的上下文。根据当前的 PNA 规范,以下 IP 段被视为私有或本地:测试 0.0.0.0:PNA 旁路

Oligo Security 的研究人员发现 0.0.0.0 不在私有或本地 IP 段列表中,允许网站向 0.0.0.0 发送请求。在负责任的披露之后,所有浏览器都报告了对当前 PNA 实施的绕过和浏览器中的固有缺陷。许多应用程序可能会受到 0.0.0.0 Day漏洞的影响。Oligo Security 的研究人员发现了几个易受攻击的应用程序,包括 Ray、Selenium Grid 和 Pytorch Torchserve (ShellTorch)。这些漏洞可以通过 0.0.0.0 来利用,从而导致远程代码执行和未经授权的访问。在负责任地披露之后,浏览器供应商已经承认了安全漏洞,并正在努力实施浏览器级别的缓解措施。Google Chrome(以及 Edge 等基于 Chromium 的浏览器)

- PNA倡议:由 Google 领导的不断发展的专用网络访问 (PNA)。

- 漏洞:0.0.0.0 绕过 PNA,允许访问私有 IP。

- 修复推出:阻止 Chrome 128 的 0.0.0.0,由 Chrome 133 完全生效。

- 统计: 0.015% 的网站(约 100K)与 0.0.0.0 通信。

- WebKit 更改:现在阻止 0.0.0.0 访问。

- 规格更新:Fetch 规范更新为块 0.0.0.0。

- 未来的计划:PNA 的实现最终将阻塞 0.0.0.0。

0.0.0.0 Day 漏洞凸显了浏览器行业标准化以及根据该标准实施专用网络访问 (PNA) 的必要性。在 PNA 完全推出之前,公共网站可以使用 Javascript 调度 HTTP 请求,以成功访问本地网络上的服务,这可能会导致未经授权的访问和远程代码执行。

情报来源:https://cybersecuritynews.com/0-0-0-0-day/

本平台所转发的新闻内容仅供参考,旨在提供多元信息,促进交流与讨论。所转载的文章、图片及观点均来源于第三方媒体或个人意见,未经本平台的验证和审核。我们不对其准确性、完整性及可靠性负责。如您对所转发内容有任何疑问或异议,请联系原作者或发布媒体。如因所转发信息引发任何争议或损失,本平台不承担任何法律责任。感谢您的理解与支持。

免责声明:文章内容不代表本站立场,本站不对其内容的真实性、完整性、准确性给予任何担保、暗示和承诺,仅供读者参考,文章版权归原作者所有。如本文内容影响到您的合法权益(内容、图片等),请及时联系本站,我们会及时删除处理。

查看原文